Γνωστός ως «Μορφέας», ο πειραματικός επεξεργαστής βρίσκεται ήδη στο στάδιο των πρώτων δοκιμών έχοντας καταφέρει να αποκρούσει εκατοντάδες επιθέσεις προερχόμενες από επαγγελματίες χάκερ, στο πλαίσιο ενός διαγωνισμού ασφαλείας που διοργανώθηκε από την DARPA (Defense Advanced Research Projects Agency).

Η ιστορία του συγκεκριμένου επεξεργαστή ξεκινά το 2017, όταν η DARPA υποστήριξε το Morpheus project του Πανεπιστημίου του Μίσιγκαν με το ποσό των 3,6 εκατομμυρίων δολαρίων. Για διάστημα τεσσάρων μηνών το 2020 η DARPA έτρεξε το πρόγραμμα FETT (Finding Exploits to Thwart Tampering), δίνοντας τη δυνατότητα σε 525 επαγγελματίες του χώρου της κυβερνοασφάλειας να «επιτεθούν» στον Μορφέα αλλά και σε μια σειρά άλλους πειραματικούς επεξεργαστές.

Στόχος του προγράμματος ήταν η δοκιμή νέων συστημάτων ασφαλείας, σε επίπεδο hardware, τα οποία θα μπορούσαν να προστατεύσουν δεδομένα, ανεξάρτητα από το πόσο ευπαθές ήταν το εγκατεστημένο λογισμικό ασφαλείας. Στο πλαίσιο της δοκιμής ο Μορφέας προστάτευε μία υποτιθέμενη βάση ιατρικών δεδομένων, η οποία αντιμετώπιζε ευπάθειες λογισμικού, αλλά παρόλα αυτά καμία από τις επιθέσεις δεν κατάφερε να διαπεράσει τις άμυνές του.

Η δοκιμή βασίστηκε στη διαπίστωση ότι δεν υπάρχει λογισμικό χωρίς κενά ασφαλείας (bugs), τα οποία σε πολλές περιπτώσεις εκμεταλλεύονται χάκερ. Οι developers λογισμικού όταν εντοπίζουν τα συγκεκριμένα κενά ασφαλείας προχωρούν σε διορθώσεις (patch), αλλά συνήθως αυτή η διαδικασία γίνεται αφού έχει εκδηλωθεί κάποια επίθεση. Προφανώς πρόκειται για έναν αέναο αγώνα μεταξύ δημιουργών εφαρμογών και χάκερ.

Πιο πρόσφατα, επιστήμονες συνειδητοποίησαν ότι το hardware, δηλαδή το υλικό ενός συστήματος, μπορεί επίσης να παίξει σημαντικό ρόλο στον τομέα της ασφάλειας. Για να δημιουργήσει ένα κακόβουλο λογισμικό ένας χάκερ θα πρέπει να κατανοήσει την μικροαρχιτεκτονική ενός επεξεργαστή ώστε να μπορέσει να διοχετεύσει τον κακόβουλο κώδικα. «Κλειδώνοντας» το σύστημα σε επίπεδο hardware θα μπορούσε να δοθεί μία τελική λύση στο πρόβλημα.

Αυτή ακριβώς ήταν η σχεδιαστική φιλοσοφία του Μορφέα. Ουσιαστικά, ο επεξεργαστής αρχίζει με την κρυπτογράφηση των πιο σημαντικών πληροφοριών, όπως η τοποθεσία, η μορφή και το περιεχόμενο των δεδομένων. Προφανώς ένας ικανός χάκερ θα μπορούσε να «σπάσει» αυτή την κρυπτογράφηση σε μερικές ώρες.

Εδώ είναι το σημείο όπου ο Μορφέας διαφοροποιείται: το σύστημα αλλάζει τυχαία την κρυπτογράφηση κάθε μερικά χιλιοστά του δευτερολέπτου. Με τον τρόπο αυτό ακόμη και αν ένας χάκερ μπορέσει να αποκτήσει μία εικόνα του συνόλου του επεξεργαστή, είναι αδύνατο να μπορέσει να τον αλλάξει ολοκληρωτικά και να καταφέρει να παρέμβει σε αυτόν.

«Φανταστείτε να προσπαθείτε να λύσετε έναν Κύβο του Ρούμπικ που αναδιατάσσει τον εαυτό του κάθε φορά που ανοιγοκλείνετε τα μάτια σας», αναφέρει στην ιστοσελίδα The Conversation ο Τοντ Όστιν, επικεφαλής ερευνητής του Morpheus project. «Αυτό έχουν να αντιμετωπίσουν οι χάκερ με τον Μορφέα απέναντί τους, στην ουσία καθιστά τον υπολογιστή έναν άλυτο γρίφο», καταλήγει.

Η μόνη ανεπιθύμητη ενέργεια είναι ότι ο Μορφέας είναι περίπου κατά 10% πιο αργός από ένα οποιοδήποτε άλλο ισοδύναμο σύστημα. Προφανώς, το υψηλό επίπεδο ασφαλείας αντισταθμίζει την συγκεκριμένη παρενέργεια, αν και η ομάδα ανάπτυξης του επεξεργαστή θεωρεί ότι περαιτέρω βελτίωση θα μπορούσε να επιταχύνει το σύστημα.

Τα επόμενα βήματα του προγράμματος αφορούν την δοκιμή της τεχνολογίας σε επίπεδο προστασίας δεδομένων στο cloud.

Latest News

Πόσο κοστίζουν τα «ευχαριστώ» και «παρακαλώ» στο ChatGPT

Ο διευθύνων σύμβουλος της OpenAI, Σαμ Όλτμαν, εξήγησε ότι η φράση «η ευγένεια δεν κοστίζει τίποτα» δεν ισχύει ακριβώς στην περίπτωση του ChatGPT.

Πρόστιμα εκατοντάδων εκατομμυρίων σε Meta και Apple από την ΕΕ

Τα πρόστιμα θα μπορούσαν να πυροδοτήσουν εντάσεις με τον Τραμπ, ο οποίος έχει απειλήσει με δασμούς χώρες που τιμωρούν τις αμερικανικές εταιρείες

Οι ψηφιακοί κίνδυνοι της AI για τη δημιουργία action figures και χαρακτήρων Ghibli

Οι εικόνες αυτές μπορεί να χρησιμοποιηθούν για περαιτέρω εκπαίδευση των μοντέλων AI ή ακόμα και να συμπεριληφθούν σε δημόσια datasets

SAP: Άνοδος 58% στα λειτουργικά κέρδη της εταιρείας

Η μετοχή του γίγαντα λογισμικού SAP σημειώνει άνοδο 9,3% μετά την αύξηση των κερδών πρώτου τριμήνου

To όραμα του Βαρδή Βαρδινογιάννη - Γιατί επενδύει στο ελληνικό eGaming

Παρά την ισχυρή οικογενειακή παράδοση, ο Βαρδής Βαρδινογιάννης ο νεότερος επενδύει σε eGaming και κυβερνοσφάλεια - Το ελληνικό όραμα και η συμμετοχή της ALTER EGO VENTURES

Γιατί η Samsung επιδιώκει τεχνολογική συμμαχία με κορυφαία πανεπιστήμια των ΗΠΑ

Η πρωτοβουλία έχει σχεδιαστεί για να διευκολύνει τη μετατόπιση του επιχειρηματικού στόχου της Samsung από ακόλουθο σε πρωτοπόρο

Η Silicon Valley θέλει να δημιουργήσει ρομποτικό στρατό για τους «καλούς τύπους» με σύμμαχο την ΑΙ

H Silicon Valley έχει κάνει σημαντική στροφή προς την άμυνα τα τελευταία χρόνια με επενδύσεις εκατοντάδων δισεκατομμυρίων

Τι περιμένουν οι επενδυτές απο τον Ιλον Μασκ ;

Απαντήσεις για την πτώση των πωλήσεων αλλά και για την παραγωγή ενός φθηνότερου μοντέλου της Tesla αναμένουν οι επενδυτές

Η Huawei έτοιμη να προωθήσει προηγμένο τσιπ τεχνητής νοημοσύνης

Το νέο τσιπ τεχνητής νοημοσύνης 910C που ετοιμάζει η Huawei έρχεται τη στιγμή που η Κίνα αναζητά εναλλακτικές λύσεις στα τσιπ της Nvidia

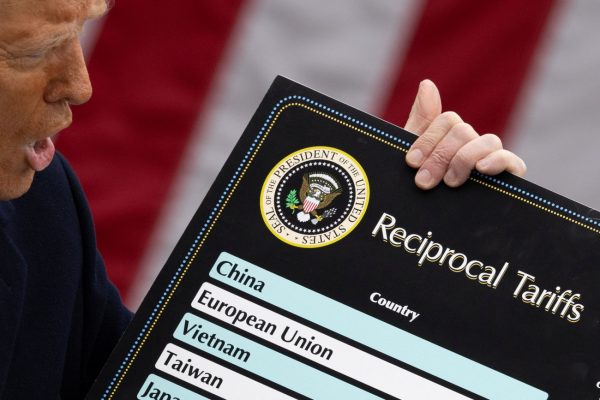

Γιατί η Apple εγκλωβίστηκε στους δασμούς Τραμπ

Η Apple πωλεί περισσότερα από 220 εκατομμύρια iPhone ετησίως και σύμφωνα με τις περισσότερες εκτιμήσεις, εννέα στα δέκα κατασκευάζονται στην Κίνα

![Ξενοδοχεία: Μεγάλο το ενδιαφέρον για επενδύσεις στην Ελλάδα – Η θέση της Αθήνας [γραφήματα]](https://www.ot.gr/wp-content/uploads/2025/03/Athens-hotels-90x90.jpg)

Αριθμός Πιστοποίησης

Αριθμός Πιστοποίησης