Τον Μάρτιο του 2019 η Kaspersky εισήγαγε μια αναβάθμιση στην εφαρμογή Kaspersky Password Manager (KPM), υποσχόμενη ότι θα μπορούσε να αναγνωρίζει τα «αδύναμα» passwords και συγχρόνως να παράγει «ισχυρούς» αντικαταστάτες.

Τελικά αποδείχθηκε ότι το KPM δεν κατάφερνε τελικά να πετύχει ικανοποιητική απόδοση σε καμία από τις δύο αποστολές. Όπως αποκάλυψε μέσω ανάρτησης η εταιρεία ασφαλείας Ledger Donjon, «ο Kaspersky Password Manager χρησιμοποιούσε μία σύνθετη μέθοδο δημιουργίας κωδικών. Αυτή η μέθοδος υποτίθεται ότι δημιουργούσε κωδικούς που ήταν δύσκολο να «σπάσουν» χρησιμοποιώντας συμβατικές μεθόδους. Ωστόσο, η συγκεκριμένη μέθοδος μειώνει τη δύναμη των κωδικών πρόσβασης που δημιουργούνται απέναντι σε εξειδικευμένα εργαλεία».

Η μία τεχνική που χρησιμοποιούνταν ήταν η χρήση γραμμάτων που συνήθως δεν χρησιμοποιούνται, σε μια προσπάθεια να ξεγελαστούν τα εργαλεία σπασίματος κωδικών. Το πρόβλημα ήταν ότι αν ένας εισβολέας ήξερε ότι χρησιμοποιήθηκε το KPM, τότε θα ήταν σε θέση να σπάσει τον κωδικό πολύ πιο εύκολα.

Το δεύτερο λάθος του KPM, σύμφωνα με την Ledger Donjon ήταν ότι χρησιμοποιούσε τον τρέχοντα χρόνο συστήματος σε δευτερόλεπτα ως τροφοδοσία σε μια γεννήτρια τυχαίων αριθμών. «Αυτό σημαίνει ότι κάθε χρήση του Kaspersky Password Manager στον κόσμο θα δημιουργήσει τον ίδιο ακριβώς κωδικό πρόσβασης σε ένα δεδομένο δευτερόλεπτο», αναφέρεται στη σχετική ανάρτηση.

Εικάζεται ότι το πρόβλημα δεν εντοπίστηκε αμέσως λόγω ενός animation του προγράμματος που διαρκεί περισσότερο από ένα δευτερόλεπτο κατά τη δημιουργία ενός κωδικού πρόσβασης. Σε κάθε περίπτωση «το αποτέλεσμα ήταν δυσάρεστο: κάθε κωδικός θα μπορούσε να παραβιαστεί».

«Για παράδειγμα, υπάρχουν 315.619.200 δευτερόλεπτα μεταξύ 210 και 2021, άρα το KPM θα μπορούσε να έχει δημιουργήσει έως και 315.619.200 κωδικούς. Άρα το σπάσιμό τους θα έπαιρνε μόλις μερικά λεπτά», σημειώνεται από την εταιρεία Donjon. Ωστόσο, γίνεται και η παραδοχή ότι κατά ειρωνική σύμπτωση ένα σφάλμα στον κώδικα κατέληξε να εισάγει μια επιπλέον μεταβλητή που μετριάζει το πρόβλημα σε ορισμένες περιπτώσεις.

Οι εκδόσεις του KPM πριν το 9.0.2 Patch F στα Windows, το 9.2.14.872 στο Android ή το 9.2.14.31 στο iOS έχουν επηρεαστεί, με την Kaspersky να αντικαθιστά την επίμαχη μέθοδο χρήσης του χρόνου του συστήματος (Mersenne Twister) με τη μέθοδο BCryptGenRandom στην έκδοση για τα Windows.

Η Kaspersky ενημερώθηκε για την ευπάθεια τον Ιούνιο του 2019 και ακολούθως εξέδωσε διορθωτική έκδοση τον Οκτώβριο της ίδιας χρονιάς. Τον Οκτώβριο του 2020, χρήστες του εργαλείου ειδοποιήθηκαν ότι ορισμένοι κωδικοί ίσως χρειαζόταν να «αναδημιουργηθούν», με την Kaspersky να εκδίδει νέες συμβουλές τον Απρίλιο του 2021, σύμφωνα με την ιστοσελίδα ZDNet.

«Όλες οι δημόσιες εκδόσεις του Kaspersky Password Manager που ευθύνονται για αυτό το ζήτημα έχουν πλέον μια νέα λογική δημιουργίας κωδικού πρόσβασης και μια ειδοποίηση ενημέρωσης κωδικών πρόσβασης για περιπτώσεις όπου ο δημιουργημένος κωδικός πρόσβασης πιθανώς δεν είναι αρκετά ισχυρός», αναφέρεται σε δήλωση της Kaspersky προς την ιστοσελίδα.

Latest News

Ο προγραμματιστής του Mosaic και του Netscape που ενδιαφέρεται για το TikTok - Ολοι οι μνηστήρες

O Μαρκ Αντρίσεν φέρεται να είναι ένας από τους Αμερικανούς επενδυτές που ενδιαφέρεται να επενδύσει στο TikTok στις ΗΠΑ

Στο στόχαστρο τα stores των Apple - Google - Η... κρυφή σύνδεση με κινεζική εταιρεία

Τα stores της Apple και της Google φιλοξενούν δημοφιλή VPN στις ΗΠΑ που σχετίζονται με την κινεζική εταιρεία Qihoo 360

Από τον Μασκ και τον Ζάκερμπεργκ στο Tumblr - Η στροφή της Gen Z

Η Gen Z θέλει το Tumblr να αποτελεί έναν ασφαλή χώρο μακριά από τα εμπορευματοποιημένα, πολωμένα και γεμάτα lifestyle influencers social media

Τεχνητή νοημοσύνη: Οι γίγαντες του άνθρακα φεύγουν, τα AI data centers έρχονται

Οι ενεργειακές ανάγκες που δημιουργεί η τεχνητή νοημοσύνη «κατασκευάζουν» τον μεγαλύτερο σταθμό ηλεκτροπαραγωγής με φυσικό αέριο των ΗΠΑ ανατολικά του Πίτσμπουργκ

«Υψηλό» πρόστιμο για τη Meta από την Τουρκία

Η αμερικανική Meta, μητρική των Facebook, Instagram και WhatsApp, κατηγορείται από τις τουρκικές αρχές ότι δεν συμμορφώνεται στις εντολές ελέγχου περιεχομένου εν μέσω πολιτικής αναταραχής

Profile: Αύξηση τζίρου 33% το 2024 και επενδύσεις 100 εκατ. στην τριετία

H Profile είχε τζίρο 40,1 εκατ. το 2024, ενώ το ανεκτέλεστο ανέρχεται σε 130 εκατ ευρώ - Στόχος ο υπερδιπλασιασμός εσόδων στην τριετία

Η Nintendo ανακοίνωσε την ημερομηνία κυκλοφορίας του Switch 2

Ανακοίνωσε ότι το Mario Kart World θα είναι στην αρχική λίστα παιχνιδιών για το Nintendo Switch 2 - Οι νέες δυνατότητες της κονσόλας

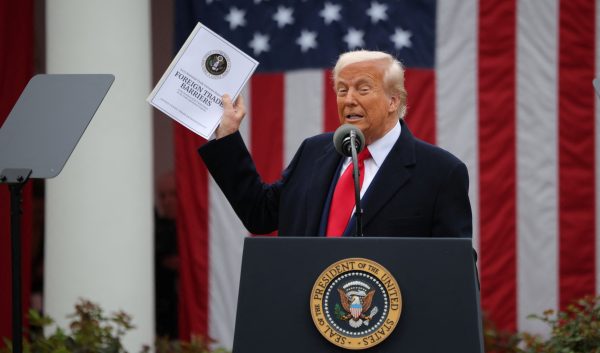

Ο Ζάκερμπεργκ επιστρατεύει τον Τραμπ κατά της ΕΕ - Αιτία οι κυρώσεις στη Meta

Ο Μαρκ Ζάκερμπεργκ, πιέζει κυβερνητικούς αξιωματούχους να αντιταχθούν στον ευρωπαϊκό νόμο που θα μπορούσε να υπονομεύσει τις διαφημιστικές δραστηριότητες της Meta Platforms

Τίτλοι τέλους για την «μπλε οθόνη του θανάτου» των Windows!

Η Microsoft δοκιμάζει στα Windows ένα νέο BSOD που καταργεί το συνοφρυωμένο πρόσωπο, τον κωδικό QR και το παραδοσιακό μπλε χρώμα.

Η Arm ήθελε εξαγορά της Alphawave για να βάλει στο χέρι την τεχνολογία SerDes

Αυτό που... κέντρισε το ενδιαφέρον της Arm ήταν μία συγκεκριμένη τεχνολογία της Alphawave που καθορίζει πόσο γρήγορα οι πληροφορίες μπορούν να εισαχθούν αλλά και να εξαχθούν από ένα μικροτσίπ

![ΕΛΣΤΑΤ: Αυξήθηκε η οικοδομική δραστηριότητα κατά 15,6% το Δεκέμβριο [πίνακες]](https://www.ot.gr/wp-content/uploads/2025/03/DSC9655-2-1024x569-1-90x90.jpg)

Αριθμός Πιστοποίησης

Αριθμός Πιστοποίησης