Επιθέσεις σε δορυφορικές τεχνολογίες, mail servers, άνοδος καταστροφικών επιθέσεων και διαρροές, drone hacking και η επόμενη μεγάλη «επιδημία» στον κυβερνοχώρο είναι μερικές από τις προβλέψεις της Kaspersky για το επόμενο έτος.

Οι ερευνητές της εταιρείας κυβερνοασφάλειας μοιράζονται τις προβλέψεις τους για τις απειλές τύπου APT (Advanced Persistent Threats), προσδιορίζοντας τις αλλαγές στο τοπίο των απειλών που θα προκύψουν το 2023.

Διαβάστε επίσης: Οι «χακτιβιστές» δίνουν τη θέση τους σε επαγγελματίες χάκερ

Το επόμενο WannaCry και drones για proximity hacking

Στατιστικά, μερικές από τις μεγαλύτερες και πιο επικίνδυνες «επιδημίες» στον κυβερνοχώρο συμβαίνουν κάθε έξι με επτά χρόνια. Το τελευταίο τέτοιο περιστατικό ήταν το περιβόητο WannaCry ransomware-worm, που αξιοποίησε την εξαιρετικά ισχυρή ευπάθεια EternalBlue για να εξαπλωθεί αυτόματα σε ευάλωτα μηχανήματα. Οι ερευνητές της Kaspersky πιστεύουν ότι η πιθανότητα να συμβεί το επόμενο WannaCry το 2023 είναι μεγάλη. Ένας λόγος για να συμβεί ένα τέτοιο γεγονός είναι ότι οι πιο εξελιγμένοι παράγοντες απειλών στον κόσμο είναι πιθανό να διαθέτουν τουλάχιστον ένα κατάλληλο exploit αλλά και επειδή οι τρέχουσες παγκόσμιες εντάσεις αυξάνουν σημαντικά την πιθανότητα να λάβει χώρα ένα τύπου ShadowBrokers hack-and-leak.

Σημαντικές αλλαγές θα αντικατοπτρίζονται και σε νέους τύπους στόχων και σενάρια επιθέσεων, καθώς οι ειδικοί πιστεύουν ότι τον επόμενο χρόνο μπορεί να δούμε τολμηρούς επιτιθέμενους και επιδέξιους ειδικούς να αναμειγνύουν ψηφιακές και φυσικές εισβολές, χρησιμοποιώντας drones για proximity hacking. Μερικά από τα πιθανά σενάρια επίθεσης περιλαμβάνουν την τοποθέτηση drones με επαρκή εργαλεία που θα επέτρεπαν τη συλλογή χειραψιών WPA που χρησιμοποιούνται για σπάσιμο κωδικών πρόσβασης Wi-Fi εκτός σύνδεσης ή ακόμη και ρίψη κακόβουλων USB κλειδιών σε απαγορευμένες περιοχές με την ελπίδα ότι ένας περαστικός θα τα πάρει και θα τα συνδέσει σε μια μηχανή.

Διαβάστε επίσης: Κατά 64% αυξήθηκαν οι κυβερνοεπιθέσεις στην Ελλάδα

Άλλες προηγμένες προβλέψεις απειλών για το 2023 περιλαμβάνουν:

SIGINT-delivered malware

Ένας από τους πιο ισχυρούς φορείς επίθεσης που μπορεί κανείς να φανταστεί, ο οποίος χρησιμοποιεί servers σε βασικές θέσεις της ραχοκοκαλιάς του Διαδικτύου επιτρέποντας επιθέσεις man-on-the-side, μπορεί να επανέλθει πιο δυνατός το επόμενο έτος. Ενώ αυτές οι επιθέσεις είναι εξαιρετικά δύσκολο να εντοπιστούν, οι ερευνητές της Kaspersky πιστεύουν ότι θα γίνουν πιο διαδεδομένες και θα οδηγήσουν σε περισσότερες ανακαλύψεις.

Η άνοδος των καταστροφικών επιθέσεων

Δεδομένου του τρέχοντος πολιτικού κλίματος, οι ειδικοί της Kaspersky προβλέπουν αριθμό ρεκόρ διασπαστικών και καταστροφικών επιθέσεων στον κυβερνοχώρο, που επηρεάζουν τόσο τον κυβερνητικό τομέα όσο και βασικές βιομηχανίες. Είναι πιθανό ότι ένα ποσοστό τους δεν θα είναι εύκολα ανιχνεύσιμο σε ψηφιακά περιστατικά και θα μοιάζουν με τυχαία ατυχήματα. Τα υπόλοιπα θα λάβουν τη μορφή επιθέσεων ψευδο-ransomware ή λειτουργιών hacktivist για να παρέχουν εύλογη άρνηση στους πραγματικούς τους δημιουργούς. Οι κυβερνοεπιθέσεις υψηλού προφίλ κατά των πολιτικών υποδομών, όπως τα ενεργειακά δίκτυα ή οι δημόσιες ραδιοτηλεοπτικές εκπομπές, μπορεί επίσης να γίνουν στόχοι, καθώς και υποβρύχια καλώδια και κόμβοι διανομής ινών, που είναι δύσκολο να προστατευτούν.

Διαβάστε επίσης: Το πειρατικό λογισμικό και ο… πειρασμός του χαμηλού κόστους

Οι mail servers γίνονται πρωταρχικοί στόχοι

Οι mail servers διαθέτουν βασική νοημοσύνη, επομένως ενδιαφέρουν τους φορείς APT και έχουν τη μεγαλύτερη επιφάνεια επίθεσης που μπορεί να φανταστεί κανείς. Οι ηγέτες της αγοράς αυτού του τύπου λογισμικού έχουν ήδη αντιμετωπίσει την εκμετάλλευση κρίσιμων τρωτών σημείων και το 2023 θα είναι η χρονιά των zero-days (ευπάθεια λογισμικού) για όλα τα μεγάλα προγράμματα email.

Η στόχευση APT στρέφεται προς δορυφορικές τεχνολογίες

Με τις υπάρχουσες δυνατότητες, στοιχεία που αποδεικνύουν ότι οι APT είναι ικανές να επιτίθενται σε δορυφόρους -με παράδειγμα το περιστατικό Viasat- είναι πιθανό ότι οι απειλητικοί φορείς τύπου APT θα στρέφουν όλο και περισσότερο την προσοχή τους στην εκμετάλλευση και την παρεμβολή σε δορυφορικές τεχνολογίες στο μέλλον – καθιστώντας την ασφάλεια αυτών των τεχνολογιών ολοένα και πιο σημαντική.

Διαβάστε επίσης: Η ψηφιακή ασφάλεια και οι διαφορετικές γενιές

Το Hack-and-leak είναι το νέο μαύρο

Η νέα μορφή υβριδικής σύγκρουσης που εκτυλίχθηκε το 2022 περιλάμβανε μεγάλο αριθμό επιχειρήσεων hack-and-leak. Αυτές θα συνεχιστούν και το επόμενο έτος, καθώς οι φορείς επιθέσεων τύπου APT θα διαρρέουν δεδομένα σχετικά με ανταγωνιστικές ομάδες απειλών ή θα διαδίδουν πληροφορίες.

Περισσότερες ομάδες APT θα μετακινηθούν σε άλλες εναλλακτικές

Το CobaltStrike, ένα red-teaming tool (εστιασμένη, στοχευμένη μέθοδος δοκιμών ασφαλείας), έχει γίνει ένα εργαλείο επιλογής τόσο για τους φορείς της APT όσο και για τις ομάδες κυβερνοεγκληματιών. Καθώς κερδίζει τόση προσοχή από τους αμυνόμενους, είναι πιθανό οι επιτιθέμενοι να στραφούν σε νέες εναλλακτικές όπως το Brute Ratel C4, το Silver, το Manjusaka ή το Ninja, προσφέροντας όλα νέες δυνατότητες και πιο προηγμένες τεχνικές αποφυγής.

Για να ανατρέξετε στο τι περίμεναν να δουν οι ειδικοί της Kaspersky στο προηγμένο τοπίο στοχευμένων απειλών το 2022, διαβάστε την προηγούμενη έκθεση.

Latest News

Η Silicon Valley θέλει να δημιουργήσει ρομποτικό στρατό για τους «καλούς τύπους» με σύμμαχο την ΑΙ

H Silicon Valley έχει κάνει σημαντική στροφή προς την άμυνα τα τελευταία χρόνια με επενδύσεις εκατοντάδων δισεκατομμυρίων

Τι περιμένουν οι επενδυτές απο τον Ιλον Μασκ ;

Απαντήσεις για την πτώση των πωλήσεων αλλά και για την παραγωγή ενός φθηνότερου μοντέλου της Tesla αναμένουν οι επενδυτές

Η Huawei έτοιμη να προωθήσει προηγμένο τσιπ τεχνητής νοημοσύνης

Το νέο τσιπ τεχνητής νοημοσύνης 910C που ετοιμάζει η Huawei έρχεται τη στιγμή που η Κίνα αναζητά εναλλακτικές λύσεις στα τσιπ της Nvidia

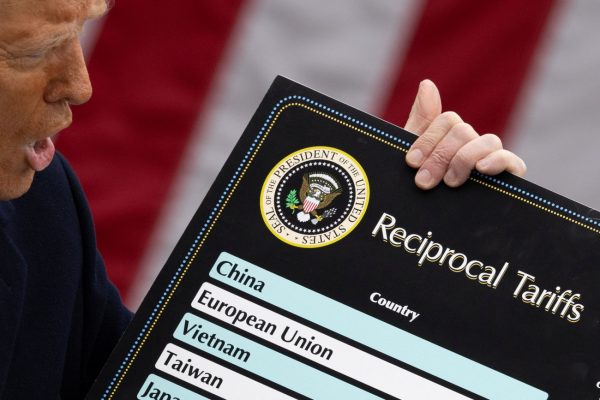

Γιατί η Apple εγκλωβίστηκε στους δασμούς Τραμπ

Η Apple πωλεί περισσότερα από 220 εκατομμύρια iPhone ετησίως και σύμφωνα με τις περισσότερες εκτιμήσεις, εννέα στα δέκα κατασκευάζονται στην Κίνα

Πάτησε Γη ο γηραιότερος Αμερικανός αστροναύτης

Για τον Νταν Πέτιτ ήταν η τέταρτη αποστολή, αυξάνοντας τον συνολικό χρόνο του στο διάστημα σε 590 ημέρες

Το γεωστρατηγικό πόκερ με τα data centers – Ο άξονας Κρήτης - Κοζάνης

Η «ξαφνική» εμφάνιση της Τεχνητής Νοημοσύνης έφερε στο προσκήνιο μία ακόμη διάσταση της πολύτιμης γεωγραφικής θέσης της Ελλάδος: σταυροδρόμι δεδομένων και κόμβος data centers

Οι νέες απαιτήσεις της Google για τηλέφωνα και tablet Android

Η Google αυξάνει τον ελάχιστο αποθηκευτικό χώρο που πρέπει να έχουν οι συσκευές Android

Microsoft: Αναπτύσσει εργαλείο AI που λαμβάνει στιγμιότυπα οθόνης και προκαλεί… ανησυχία

Η Microsoft ανέστειλε τη λειτουργία το 2024 αφού πρώτη την δοκίμασε σε έναν μικρό αριθμό χρηστών και τώρα το επαναφέρει.

Με καθυστέρηση οι προπαραγγελίες του Nintendo Switch 2 λόγω δασμών

Η προπαραγγελίες για το Nintendo Switch 2 θα ξεκινήσουν στις 24 Απριλίου - Οι προπαραγγελίες είχαν αρχικά προγραμματιστεί για τις 9 Απριλίου

Οι 2+1 καταλύτες που φέρνουν deals στην Πληροφορική

Τα πολλαπλά έργα ιδιωτικού και δημόσιου τομέα, η ψηφιοποίηση της αγοράς και η Τεχνητή Νοημοσύνη είναι οι καταλύτες που γεννούν νέα deals στην Πληροφορική - Ποιες είναι οι αβεβαιότητες που παραμένουν

![Πλημμύρες: Σημειώθηκαν σε επίπεδα ρεκόρ στην Ευρώπη το 2024 [γράφημα]](https://www.ot.gr/wp-content/uploads/2025/04/FLOOD_HUNGRY-90x90.jpg)

![Ξενοδοχεία: Μεγάλο το ενδιαφέρον για επενδύσεις στην Ελλάδα – Η θέση της Αθήνας [γραφήματα]](https://www.ot.gr/wp-content/uploads/2025/03/Athens-hotels-90x90.jpg)

![Airbnb: Πτωτικά κινήθηκε η ζήτηση τον Μάρτιο – Τι δείχνουν τα στοιχεία [γράφημα]](https://www.ot.gr/wp-content/uploads/2024/07/airbnb-gba8e58468_1280-1-90x90.jpg)

![Ξενοδοχεία: Μεγάλο το ενδιαφέρον για επενδύσεις στην Ελλάδα – Η θέση της Αθήνας [γραφήματα]](https://www.ot.gr/wp-content/uploads/2025/03/Athens-hotels-600x399.jpg)

Αριθμός Πιστοποίησης

Αριθμός Πιστοποίησης