Οι ακμάζουσες αγορές κυβερνοεγκληματιών προσφέρουν στους κυβερνοεγκληματίες χαμηλού επιπέδου τα εργαλεία που χρειάζονται για να παρακάμψουν την ανίχνευση και να μολύνουν τους χρήστες. Αυτό αναφέρει η HP στην τριμηνιαία έκθεση HP Wolf Security Threat Insights Report.

Με βάση δεδομένα από εκατομμύρια τελικά σημεία που εκτελούν το HP Wolf Security, τα βασικά ευρήματα περιλαμβάνουν:

Πώς οι χάκερ προσπαθούν να ξεγλιστρήσουν από τα εργαλεία ανίχνευσης

- Η τελευταία πράξη του Houdini: Μια νέα εκστρατεία στόχευε σε επιχειρήσεις με πλαστά έγγραφα αποστολής που έκρυβαν κακόβουλο λογισμικό Vjw0rm JavaScript. Ο συγκεκαλυμμένος κώδικάς του, επέτρεψε στο κακόβουλο λογισμικό να ξεφύγει από τις άμυνες του ηλεκτρονικού ταχυδρομείου και να φτάσει στα τελικά σημεία. Η επίθεση που αναλύθηκε παρέδωσε το Houdini, ένα RAT VBScript 10 ετών. Αυτό δείχνει ότι, με τα κατάλληλα προσυσκευασμένα εργαλεία από τις αγορές ηλεκτρονικού εγκλήματος, οι χάκερς μπορούν ακόμα να χρησιμοποιούν αποτελεσματικά κακόβουλο λογισμικό παλαιάς τεχνολογίας κάνοντας κατάχρηση των χαρακτηριστικών scripting που είναι ενσωματωμένα στα λειτουργικά συστήματα.

- Οι εγκληματίες του κυβερνοχώρου αναπτύσσουν επιθέσεις τύπου “Jekyll and Hyde”: Η HP ανακάλυψε μια εκστρατεία Parallax RAT που εκκινεί δύο νήματα όταν ο χρήστης ανοίγει ένα κακόβουλο σαρωμένο τιμολόγιο, σχεδιασμένο για να ξεγελάσει τους χρήστες. Το νήμα “Jekyll” ανοίγει ένα παραπλανητικό τιμολόγιο που αντιγράφεται από ένα νόμιμο ηλεκτρονικό πρότυπο, μειώνοντας την υποψία, ενώ το νήμα “Hyde” εκτελεί το κακόβουλο λογισμικό στο παρασκήνιο. Αυτή η επίθεση θα ήταν εύκολο να πραγματοποιηθεί από φορείς απειλών, καθώς προσυσκευασμένα κιτ Parallax έχουν διαφημιστεί σε φόρουμ hacking για 65 δολάρια ανά μήνα.

Ο Alex Holland, Senior Malware Analyst στην ομάδα έρευνας απειλών της HP Wolf Security, σχολιάζει: «Οι δράστες απειλών σήμερα μπορούν εύκολα να αγοράσουν προσυσκευασμένα, φιλικά προς τον χρήστη πακέτα κακόβουλου λογισμικού, τα οποία μολύνουν τα συστήματα με ένα μόνο κλικ. Αντί να δημιουργούν τα δικά τους εργαλεία, οι εγκληματίες του κυβερνοχώρου χαμηλού επιπέδου μπορούν να έχουν πρόσβαση σε κιτ που χρησιμοποιούν εγχώριες τακτικές. Αυτές οι μυστικές επιθέσεις στη μνήμη είναι συχνά πιο δύσκολο να εντοπιστούν λόγω των εξαιρέσεων των εργαλείων ασφαλείας για χρήση από διαχειριστές, όπως η αυτοματοποίηση».

Η HP εντόπισε επίσης ότι οι επιτιθέμενοι “κάνουν καψόνια” στους επίδοξους εγκληματίες του κυβερνοχώρου φιλοξενώντας ψεύτικα κιτ δημιουργίας κακόβουλου λογισμικού σε πλατφόρμες κοινής χρήσης κώδικα όπως το GitHub. Αυτά τα αποθετήρια κακόβουλου κώδικα ξεγελούν τους επίδοξους δράστες απειλών ώστε να μολύνουν τα δικά τους μηχανήματα. Ένα δημοφιλές κιτ κακόβουλου λογισμικού, το XWorm, διαφημίζεται σε υπόγειες αγορές για 500 δολάρια, οδηγώντας τους εγκληματίες του κυβερνοχώρου με περιορισμένους πόρους να αγοράζουν ψεύτικες σπασμένες εκδόσεις.

Απομονώνοντας απειλές που έχουν διαφύγει από τα εργαλεία ανίχνευσης στους υπολογιστές – αλλά επιτρέποντας στο κακόβουλο λογισμικό να πυροδοτηθεί με ασφάλεια – η HP Wolf Security έχει συγκεκριμένη εικόνα των τελευταίων τεχνικών που χρησιμοποιούν οι εγκληματίες του κυβερνοχώρου στο ταχέως μεταβαλλόμενο τοπίο του κυβερνοεγκλήματος. Μέχρι σήμερα, οι πελάτες της HP Wolf Security έχουν κάνει κλικ σε πάνω από 30 δισεκατομμύρια συνημμένα email, ιστοσελίδες και κατεβασμένα αρχεία χωρίς να έχουν αναφερθεί παραβιάσεις.

Η έκθεση περιγράφει λεπτομερώς πώς οι εγκληματίες του κυβερνοχώρου συνεχίζουν να διαφοροποιούν τις μεθόδους επίθεσης για να παρακάμπτουν τις πολιτικές ασφαλείας και τα εργαλεία ανίχνευσης. Άλλα ευρήματα περιλαμβάνουν:

- Τα αρχεία ήταν ο πιο δημοφιλής τύπος παράδοσης κακόβουλου λογισμικού για έκτο συνεχόμενο τρίμηνο, που χρησιμοποιήθηκε στο 36% των περιπτώσεων που αναλύθηκαν από την HP.

- Παρά το γεγονός ότι είναι απενεργοποιημένες από προεπιλογή, οι απειλές με πρόσθετα του Excel (.xlam) με δυνατότητα μακροεντολών ανέβηκαν στην 7η θέση της πιο δημοφιλούς επέκτασης αρχείου που καταχράστηκαν οι επιτιθέμενοι το τρίτο τρίμηνο, από την 46η θέση το δεύτερο τρίμηνο. Το 3ο τρίμηνο παρατηρήθηκαν επίσης εκστρατείες κακόβουλου λογισμικού που έκαναν κατάχρηση των πρόσθετων προγραμμάτων PowerPoint.

- Τουλάχιστον το 12% των απειλών ηλεκτρονικού ταχυδρομείου που εντοπίστηκαν από το HP Sure Click παρέκαμψαν έναν ή περισσότερους σαρωτές πύλης ηλεκτρονικού ταχυδρομείου τόσο το 3ο όσο και το 2ο τρίμηνο.

- Το 3ο τρίμηνο παρατηρήθηκε αύξηση των επιθέσεων που χρησιμοποιούσαν exploits σε μορφές Excel (91%) και Word (68%).

- Υπήρξε αύξηση κατά 5% μονάδες στις απειλές PDF που απομονώθηκαν από την HP Wolf Security σε σύγκριση με το 2ο τρίμηνο.

- Οι κορυφαίοι φορείς απειλών το 3ο τρίμηνο ήταν το ηλεκτρονικό ταχυδρομείο (80%) και οι λήψεις από προγράμματα περιήγησης (11%).

«Ενώ τα εργαλεία για τη δημιουργία μυστικών επιθέσεων είναι άμεσα διαθέσιμα, οι φορείς απειλών εξακολουθούν να βασίζονται στο κλικ του χρήστη», συνεχίζει ο Alex Holland. «Για να εξουδετερώσουν τον κίνδυνο των προσυσκευασμένων κιτ κακόβουλου λογισμικού, οι επιχειρήσεις θα πρέπει να απομονώσουν τις δραστηριότητες υψηλού κινδύνου, όπως το άνοιγμα συνημμένων email, τα κλικ σε συνδέσμους και οι λήψεις. Αυτό ελαχιστοποιεί σημαντικά το ενδεχόμενο παραβίασης, μειώνοντας την έκταση της επίθεσης».

Η HP Wolf Security εκτελεί επικίνδυνες εργασίες σε απομονωμένες, ενισχυμένες με hardware virtual μηχανές που εκτελούνται στο τελικό σημείο για την προστασία των χρηστών, χωρίς να επηρεάζεται η παραγωγικότητά τους. Καταγράφει επίσης λεπτομερή ίχνη των προσπαθειών μόλυνσης. Η τεχνολογία απομόνωσης εφαρμογών της HP μετριάζει τις απειλές που ξεφεύγουν από άλλα εργαλεία ασφαλείας και παρέχει μοναδικές πληροφορίες σχετικά με τις τεχνικές εισβολής και τη συμπεριφορά των απειλών.

Latest News

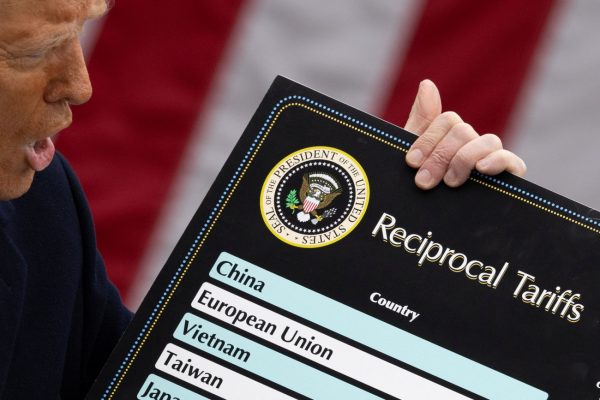

Η Ευρώπη θα πρέπει να επιλέξει μεταξύ αμερικανικής ή κινεζικής τεχνολογίας - Τι είπε αξιωματούχος του Τραμπ

Ο πρόεδρος της Ομοσπονδιακής Επιτροπής Επικοινωνιών Μπρένταν Καρ προτρέπει την Ευρώπη να επιλέξει την εταιρεία Starlink του ίλον Μασκ

Τα... καμάρια της Silicon Valley δεν πλήρωσαν φόρους εκατοντάδων δισ. δολαρίων

Οι κορυφαίες αμερικανικές εταιρείες τεχνολογίας, γνωστές ως Silicon Six, δημιουργούν κέρδη δισεκατομμυρίων, αλλά «κλέβουν» το δημόσιο ταμείο

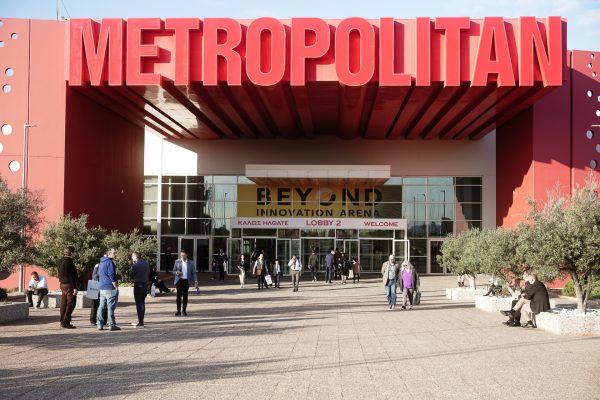

Ξεπέρασαν τις 15.000 οι επισκέπτες στη Beyond 2025

Η BEYOND 2025 συγκέντρωσε περισσότερους από 300 εκθέτες από την Ελλάδα και από 10 χώρες

Πώς θα προστατευτείτε από ηλεκτρονικές απάτες σε καιρούς οικονομικής αβεβαιότητας

Επιτήδειοι με κακούς σκοπούς μπορεί να επιχειρήσουν να εκμεταλλευτούν την κατάσταση και οι χρήστες να πέσουν θύματα σε ηλεκτρονικές απάτες

Οι start-ups που δημιουργούν εργαλεία παραγωγικότητας είναι το νέο μεγάλο στοίχημα της ΑΙ - Ποιες είναι

Οι επενδυτές ποντάρουν σε AI startups που αναπτύσσουν πρακτικές εφαρμογές της ΑΙ αναζητώντας μεγάλα κέρδη χωρίς τεράστιες δαπάνες

Τα 5 πράγματα που δεν πρέπει να μοιράζεστε ποτέ με την τεχνητή νοημοσύνη

To ChatGPT, όπως και άλλα εργαλεία τεχνητής νοημοσύνης, εξελίσσονται χρησιμοποιούνται από όλο και περισσότερους ανθρώπους για μια ευρεία γκάμα αναζητήσεων

Ποιες είναι οι 10 χώρες με τα περισσότερα ταλέντα στην AI

Έρευνα της Microsoft, με τη συμμετοχή 31.000 ατόμων σε 31 χώρες, έδειξε ότι το 66% των επιχειρήσεων δεν θα προσλάμβανε κάποιον χωρίς δεξιότητες στην τεχνητή νοημοσύνη

Η συμβολή της ΑΙ στην κατανόηση της σεισμικής κρίσης στη Σαντορίνη

Τα πρώτα αποτελέσματα της χρήση υψηλής τεχνολογίας και τεχνητής νοημοσύνης στην παρακολούθηση της σεισμικής δραστηριότητας στη Σαντορίνη

Alphabet και Nvidia επενδύουν στην εταιρεία του Σάτσκεβερ, συνιδρυτή της OpenAI

Σύμφωνα με το Reuters, Alphabet και Nvidia επενδύουν στην SSI του Ίλια Σάτσκεβερ που είχε αποχωρήσει πέρυσι από την OpenAI δημιουργό του ChatGTP

Πισσαρίδης (LSE): Η μάχη για την AI κερδίζεται με επενδύσεις και αλλαγές

Για την ανάγκη επενδύσεων στην Τεχνητή Νοημοσύνη και τα βήματα που πρέπει να κάνει η Ευρώπη ώστε να μη χάσει ακόμα περισσότερο έδαφος από τις ΗΠΑ, μίλησε ο Χριστόφορος Πισσαρίδης, Regius Professor, London School of Economics and Political Science

Αριθμός Πιστοποίησης

Αριθμός Πιστοποίησης